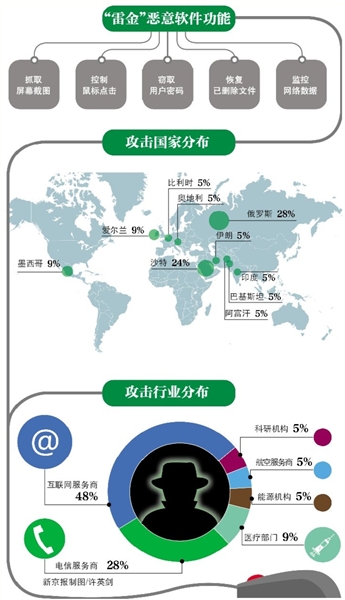

威力 可隐形窃取用户密码

赛门铁克公司在官方博客中揭秘这一网络间谍工具的运行机制,把“雷金”的攻击界定为“多级别威胁”,包括5个环节,每个环节都采取隐藏和加密处理,用户很难察觉。

根据这家网络安全商的描述,只要开始运行“雷金”程序的第一环节,就如同推倒“多米诺”骨牌,随后的四个环节将依次启动运行。不过,单看每个环节都不足以分析出整个程序的攻击目标。只有掌握全部环节,才能分析程序的真正威胁。

为了让程序不惹人注意,“雷金”的开发人员显然费了一番脑筋。即便感染病毒的用户发现“雷金”的存在,也很难摸清它到底在做什么;即便作为专业网络安全提供商,赛门铁克公司现阶段也仅能借助破译样本文档分析“多级别威胁”的最后环节,并不掌握这一程序的完整构成。

攻击者可以利用“雷金”抓取屏幕截图、控制鼠标点击功能、窃取用户密码、监控网络数据、恢复已删除文档。赛门铁克公司说,“雷金”可能诱导攻击目标访问一些知名网站的“山寨版”或者经由网络浏览器自行安装植入。在一例感染报告中,“雷金”隐藏在雅虎的即时聊天工具“雅虎通”中。

攻击 全球十国遭恶意攻击

赛门铁克公司说,“雷金”与“震网”病毒有类似之处,不过其复杂程度远超同类软件。开发这样的木马程序需要投入大量时间和资源,可能耗时数月乃至数年。

这家公司说,“雷金”2008年至2011年间首次在互联网“现身”,不少互联网用户“中招”。销声匿迹一段时间后,这一软件于2013年推出“新版本”。

博客介绍,“雷金”攻击范围广,涉及全球多个国家。其中28%的病毒感染出现在俄罗斯,24%出现在沙特阿拉伯。其他受感染国家包括墨西哥、爱尔兰、印度、阿富汗、伊朗、比利时、奥地利和巴基斯坦。美国迄今没有出现感染“雷金”的报告。

赛门铁克公司说,大约一半攻击出现在属于互联网服务提供商的网址中,不过“雷金”的目标应该不是这些互联网服务提供商,而是它们的用户。一些电信企业也成为受害者,“雷金”显然企图获取经由这些电信企业网线传送的用户通话信息。

来源 精密复杂是国家行为

美国“截击”网站24日刊登调查报道称,研究人员认为,鉴于“雷金”精密复杂以及开发设计需要大量时间和资源,这只能是国家行为。研究人员虽然怀疑“雷金”与美国和以色列曾经用以攻击伊朗核设施计算机系统的恶意软件有相像之处,但没有证据把这个恶意软件与某个特定国家联系起来。

“截击”网站通过采访知情人士和技术分析指出,“雷金”是美国国家安全局和英国政府通信总部对欧盟以及比利时电信公司进行网络攻击的联合行动的一部分。这些网络攻击因去年美国前防务承包商雇员斯诺登的“泄密”而曝光,但有关这些网络攻击所使用的具体恶意软件以前还未曾被披露。

“截击”网站说,美国国家安全局和英国政府通信总部都对其报道不予置评。

该网站获取了“雷金”的样本,可供公众下载,以便进一步加以研究和分析。该网站还提供由其计算机安全人员所做的简要技术分析。由于“雷金”是极为复杂的恶意软件,因此安全人员对它的分析还很粗浅。该网站未来将刊登更多有关“雷金”及其攻击比利时电信公司的细节。

我来说两句排行榜