勒索病毒事件继续发酵,截至5月15日,我国已有包括公安、边检、加油站、医疗机构、学校、铁路、民航等在内多个系统受到波及。

回溯此次勒索病毒的起源,一种颇为流行的说法是,一家名为“Shadow Brokers”(影子经纪人)的黑客组织,盗取了美国国家安全局(NSA)网络武器库中的相关文档和漏洞工具。

如果此说属实,那么“影子经纪人”在今年4月14日泄露的一份117.9 MB的美国NSA机密文档,就可以被视为本次勒索病毒危机的一次预演或者说前传。当时被泄露的文档中,就包含了多个Windows远程漏洞利用工具。

“十年一遇”的非交互式远程漏洞攻击工具

尽管微软曾宣称,Windows系统已经超过十年没有出现非交互式远程攻击的漏洞了。但此次的勒索病毒事件,正好应了“十年一遇”的窘运。

此次事件的背后黑手——“影子经纪人”曾在今年4月14日泄露了一份117.9 MB的美国NSA 机密文档,内含23个最新黑客工具,其中包含了多个Windows远程漏洞利用工具。

当时就曾有网络安全研究团队推测,由于此次泄露的漏洞几乎涉及到所有的Windows版本,故一旦拥有了这个工具,远程攻击者可以非常简单地入侵受影响的系统,要做的也许仅仅只是输入目标的IP。

安恒信息安全研究院院长吴卓群向澎湃新闻(www.thepaper.cn)记者展示了一份报告,这份报告为当时他的研究团队对泄露和利用工具进行的分析结果报告。

这份名为《NSA泄露SMB端口漏洞 全网安全风险报告》(以下简称“报告”)显示,当时所泄露的工具将会影响到的Windows版本包括但不限于Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

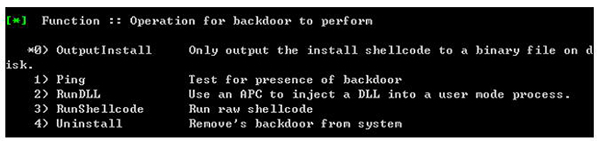

报告中对主要攻击工具做出了如下说明(见下图),并表示多个工具都是利用了SMB的远程利用漏洞来进行攻击,漏洞影响大,危害范围广。

安恒信息安全研究院对NSA泄露SMB端口漏洞的主要攻击工具分析报告 图/安恒信息安全研究院

吴卓群称,当时团队分析发现,当攻击者利用泄露的工具成功入侵目标机器后,会在目标机器对应的SMB端口植入一个名为Doublepulsar的后门程序。远程攻击者可以利用该后门向目标机器植入dll或者shellcode。而这一些都可以在悄无声息的情况下发生。

据吴卓群表示,大部分的漏洞发生在windows内核对协议处理的过程中,一旦后门被植入,攻击者就就可以毫无阻碍地向目标机器植入dll或者shellcode,植入的任意程序或者代码将以系统最高权限运行,系统就此将被完全控制。而上述分析结果也在此次勒索病毒事件中得到了印证。

风险分布:港台受冲击最大

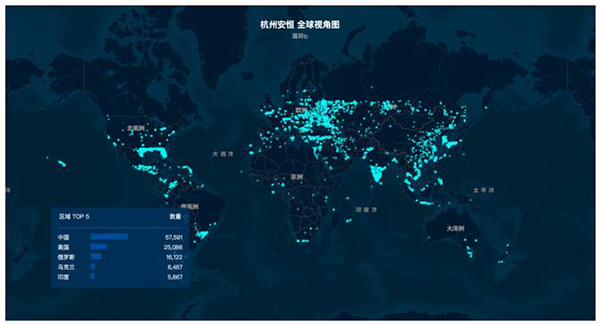

在该次泄露事件发生后,安恒信息安全研究院对全球开放SMB端口的2901094个主机进行了探测分析发现,在当时被确认存在相关漏洞的主机有164263个,可能存在漏洞的主机至少达1787640个(无法远程明确探测),受威胁主机占比高达67.2%。

值得注意的是,其中检测到中国漏洞主机数量为57591个,占全球的35%,风险指数位居首位,美国受影响数为25086。

而在当时,全球范围内检测发现被入侵植入Doublepulsar后门的主机就已达94613个。其中检测到美国被植入后门主机数量为58072,占全球数量的61%,中国被植入后门主机数量为20655,占全球数量的22%。

在当时,安恒信息安全研究院还对国内可能受到影响的主机进行了分析。

分析结果显示:检测到中国开放SMB端口的主机数量为513682。其中,国内受漏洞影响的主要地区分布在台湾、浙江、山东、江苏、北京。

其中,台湾数量为17506位,占全国总量的30%,居首位,浙江数量为10162,占比18%。

国内已被植入后门的主机数量为20655。其中,被入侵主机主要分布在香港、台湾、贵州、江西以及浙江,其中香港数量12335,占全国总数的59%。

冰山一角

据吴卓群介绍,此次勒索病毒的发源地,美国NSA网络武器库掌握了很多0day漏洞(即有可能未被公开或已公开,但官方还没有相关补丁的漏洞)。用杭州安恒信息有限公司总裁、浙江省信息安全协会安全服务委员会主任范渊的话来说,这些0day漏洞是“一攻一个准”。

此前,关于黑客组织窃取的许多资料已有一部分在“维基解密”网站上公布,内容涵盖了中国国内一些防火墙设备的漏洞、国外一些专门做漏洞分析软件的漏洞等,吴卓群称这些漏洞用起来危害严重,所幸目前还没有爆发。

第二次的泄露发生在今年4月14日,在该批次泄露中,最具杀伤力的是一个漏洞攻击平台。该平台内包含了许多Windows漏洞,据安恒信息安全研究院检测,发现其中有一个漏洞“特别好用、特别厉害”,它利用SMB文件共享协议,中文名叫做永恒之蓝,正是此次爆发的勒索病毒核心漏洞。

它的好用和厉害之处在于,当利用该漏洞攻击一台机器,不需要任何前置条件,只要打开了端口或服务就可以攻击成功;漏洞利用难度很低,因为所有东西是自动化写好的;影响范围很广,各种版本的Windows都会有影响;稳定性很强,几乎每一次都能够成功攻击。

吴卓群的研究团队曾对泄露资料中的漏洞测试平台进行分析,但却发现缺少很多文件。“特别是有一个文件夹全部删掉了,我们在启动文件的时候发现启动不了,显示其中一个错误就是缺少一个文件夹,而且还可能删了很多比较厉害的工具”。据吴卓群猜测,黑客组织目前可能只公布了一部分内容,手上还掌握着更核心更严重的漏洞,数量也远比公布出来的多得多。

动物系恋人啊 | 钟欣潼体验爱情哲学

动物系恋人啊 | 钟欣潼体验爱情哲学 南方有乔木 | “科创CP”渐入佳境

南方有乔木 | “科创CP”渐入佳境 魔都风云 | 周冬雨任达华演父女

魔都风云 | 周冬雨任达华演父女

我来说两句排行榜